Secciones

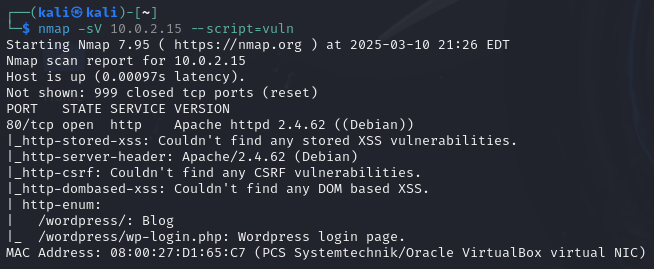

1. Escaneo de Nmap en busca de vulnerabilidades:

Este post es la resolución al ejercicio: https://github.com/breatheco-de/scan-with-nmap-practice.git

Del escaneo de Nmap, se pueden extraer varias conclusiones:

- Se encontró un puerto abierto, específicamente el puerto 80/tcp que está ejecutando el servicio HTTP con Apache httpd 2.4.62 (Debian).

- Enumeración de HTTP:

- /wordpress/: Se detectó la presencia de un blog de WordPress.

- /wordpress/wp-login.php: Se detectó la página de inicio de sesión de WordPress.

2. Conclusiones y Potenciales Vulnerabilidades

- El Servidor: La versión detectada (2.4.62) es reciente, pero siempre es bueno verificar si hay vulnerabilidades disponibles.

- Seguridad en WordPress: Aunque no se han detectado vulnerabilidades en el escaneo de Nmap, la presencia de WordPress nos indica que es importante realizar un análisis de vulnerabilidades en plugins y temas. Es importante realizar un escaneo más profundo y específico en WordPress, buscando versiones vulnerables de plugins o configuraciones inseguras.

3. Objetivo del Escaneo de WordPress

|

URL Escaneada |

IP del Objetivo |

|

http://10.0.2.15/wordpress/ |

10.0.2.15 |

4. Vulnerabilidades Detectadas

4.1. XML-RPC Habilitado

|

Descripción |

Impacto |

Ubicación |

|

El archivo xmlrpc.php permite realizar llamadas remotas a la API de WordPress, lo que puede ser explotado para: |

– Ataques de fuerza bruta – Amplificación DDoS |

http://10.0.2.15/wordpress/xmlrpc.php |

4.2. Archivo readme.html Expuesto

|

Descripción |

Impacto |

Ubicación |

|

El archivo readme.html expone información sobre la versión de WordPress utilizada. |

Facilita ataques dirigidos basados en vulnerabilidades conocidas de esa versión. |

http://10.0.2.15/wordpress/readme.html |

4.3. WP-Cron Habilitado

|

Descripción |

Impacto |

Ubicación |

|

wp-cron.php gestiona tareas programadas en WordPress, pero puede ser utilizado en ataques DDoS. |

Consumir recursos del servidor, afectando el rendimiento del sitio. |

http://10.0.2.15/wordpress/wp-cron.php |

4.4. Página de Inicio de Sesión Predeterminada

|

Descripción |

Impacto |

Ubicación |

|

La página de inicio de sesión /wp-login está en su ruta por defecto, lo que facilita ataques de fuerza bruta. |

Incrementa el riesgo de accesos no autorizados si se descubren credenciales válidas. |

http://10.0.2.15/wordpress/wp-login |

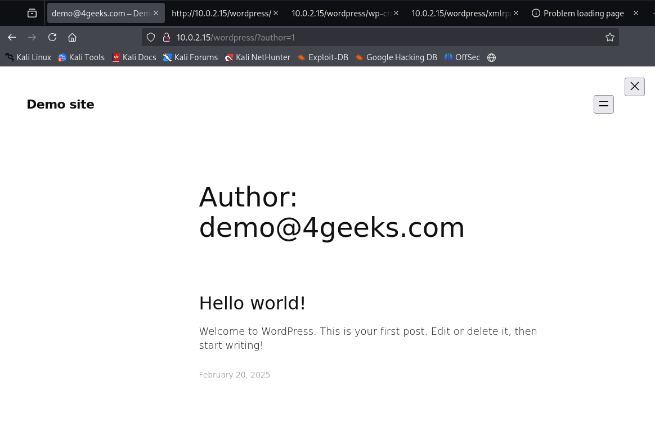

4.5. Usuarios expuestos

|

Descripción |

Impacto |

Ubicación |

|

La enumeración de usuarios permite descubrir nombres de usuario válidos al solicitar la URL con el parámetro “?author=X”. Si el usuario existe, el servidor responde con una dirección válida que incluye el nombre del usuario |

Facilita ataques de fuerza bruta al conocer los nombres de usuario válidos |

|

4.6 Versiones Detectadas

|

Versión de WordPress |

Fecha de Lanzamiento |

Estado |

Método de Detección |

|

6.7.2 |

11 de febrero de 2025 |

Última |

curl -s -X GET http://10.0.2.15/wordpress/ | grep ‘<meta name=»generator»‘ |

5. Recomendaciones

|

Recomendación |

Acción Sugerida |

|

Deshabilitar XML-RPC |

Utilizar un plugin de seguridad o añadir reglas en el archivo .htaccess para bloquear su acceso. |

|

Eliminar o restringir el acceso a readme.html |

Eliminar este archivo o hacerlo inaccesible desde el público. |

|

Proteger el acceso a WP-Cron |

Limitar el acceso a wp-cron.php o deshabilitarlo si no es necesario. |

|

Ocultar la página de inicio de sesión |

Cambiar la URL /wp-admin utilizando un plugin como WPS Hide Login. |

|

Fortalecer la seguridad de cuentas |

Habilitar contraseñas fuertes, 2FA y limitar intentos de inicio de sesión. |

|

Mantener todo actualizado |

Garantizar que WordPress, plugins y temas estén siempre actualizados con las últimas versiones. |

http://10.0.2.15/wordpress/?author=1

http://10.0.2.15/wordpress/?author=1