Secciones

1. Introducción

Este post es la resolución al ejercicio: https://github.com/breatheco-de/sensitive-data-analysis-dlp-cybersecurity-project.git

En este proyecto, realizaremos un análisis de datos sensibles para una organización ficticia, «TechCorp Inc.» El objetivo es identificar y clasificar los tipos de datos sensibles dentro de la organización y mapear los flujos de datos y los puntos de riesgo.

2. Contexto

TechCorp Inc. es una empresa de desarrollo de software de tamaño mediano con 200 empleados. Desarrollan soluciones de software personalizadas para diversas industrias, incluidas las de finanzas, atención médica y comercio electrónico.

Se detalla todo completo en el documento “Descripción General de TechCorp Inc.”. Este documento contiene información detallada sobre:

- Estructura organizativa 🏗️

- Funciones y responsabilidades de los departamentos 👥

- Procesos clave del negocio 🔄

- Infraestructura de TI 💻

- Base de clientes y asociaciones 🤝

- Políticas y procedimientos internos 📋

3.Identificación y Clasificación de Datos Sensibles

|

Departamento |

Tipo de Dato Sensible |

Clasificación |

|

Recursos Humanos (HR) |

Datos personales de empleados (nóminas, direcciones) |

Alta |

|

Historiales médicos (seguros de salud) |

Alta | |

|

Evaluaciones de desempeño |

Media | |

|

Contratos laborales |

Media | |

|

Información de capacitación interna |

Baja | |

|

Finanzas |

Estados financieros de la empresa |

Alta |

|

Datos bancarios de clientes/proveedores |

Alta | |

|

Informes de impuestos |

Alta | |

|

Presupuestos internos |

Media | |

|

Transacciones comerciales |

Media | |

|

I+D |

Código fuente y algoritmos propietarios |

Alta |

|

Patentes y propiedad intelectual |

Alta | |

|

Datos de investigación de mercado |

Media | |

|

Feedback confidencial de clientes |

Media | |

|

Documentación técnica interna |

Baja | |

|

Soporte al Cliente |

Credenciales de acceso de clientes |

Alta |

|

Registros de incidentes y tickets de soporte |

Media | |

|

Comunicaciones confidenciales con clientes |

Media | |

|

Datos de configuración de sistemas |

Media | |

|

Manuales de usuario internos |

Baja | |

|

Ventas y Marketing |

Bases de datos de clientes (CRM) |

Alta |

|

Estrategias de precios y descuentos |

Alta | |

|

Contratos con clientes |

Media | |

|

Campañas publicitarias no publicadas |

Media | |

|

Informes de análisis de mercado |

Baja |

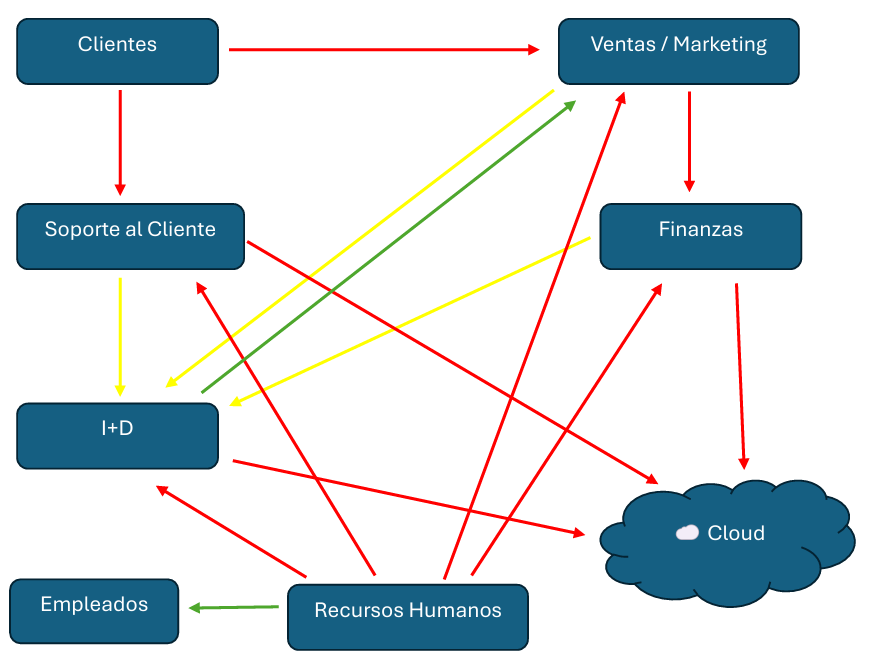

4. Diagrama de Flujo de Datos

- Rojo: Datos de alta sensibilidad (ej. PII, datos financieros, código fuente).

- Amarillo: Datos sensibles, pero no críticos (ej. contratos, feedback de clientes).

- Verde: Datos públicos o de bajo riesgo (ej. manuales internos, informes de mercado).

A continuación, se detalla la información de los datos que se transmiten entre cada uno de los diferentes puntos del Diagrama.

4.1. Flujos desde Clientes Externos

|

Origen |

Destino |

Dato que Fluye |

|

Clientes |

Ventas/Marketing |

Contratos, CRM, requisitos de proyectos |

|

Clientes |

Soporte al Cliente |

Tickets de soporte, credenciales de acceso |

4.2. Flujos Internos entre Departamentos

|

Origen |

Destino |

Dato que Fluye |

|

Ventas/Marketing |

Finanzas |

Facturas, presupuestos, datos de pagos |

|

Ventas/Marketing |

I+D |

Requerimientos técnicos de clientes |

|

Soporte al Cliente |

I+D |

Feedback de clientes, bugs reportados |

|

HR |

Todos los deptos. |

Datos de empleados (nóminas, evaluaciones) |

|

Finanzas |

I+D |

Presupuestos para proyectos de desarrollo |

4.3. Flujos hacia Infraestructura TI

|

Origen |

Destino |

Dato que Fluye |

|

I+D |

☁️ Cloud |

Código fuente, entornos de prueba |

|

Finanzas |

☁️ Cloud |

Informes financieros, backups |

|

Soporte al Cliente |

☁️ Cloud |

Bases de datos de tickets |

4.4. Flujos de Bajo Riesgo

|

Origen |

Destino |

Dato que Fluye |

|

I+D |

Ventas/Marketing |

Documentación técnica para clientes |

|

HR |

Empleados |

Manuales de bienvenida |

5. Puntos de riesgo Identificados y controles de DLP sugeridos

|

Punto de Riesgo |

Control DLP Sugerido |

|

Intercambio de datos financieros con clientes (ej. facturas por email) |

Cifrado de correos y uso de canales seguros (SFTP). |

|

Acceso no autorizado a código fuente en la nube |

Autenticación multifactor (MFA) y monitoreo de acceso con herramientas como AWS IAM. |

|

Filtración de PII en comunicaciones internas (HR ↔ otros departamentos) |

Políticas de retención de datos y clasificación automática de archivos confidenciales. |

6. Recomendaciones

- Priorizar protección en datos de salud y financieros (GDPR/estándares de industria).

- Auditar permisos de acceso a repositorios de I+D y CRM.

- Capacitar empleados en manejo de datos sensibles (ej. phishing).

7. Conclusión Final

El análisis realizado en TechCorp Inc. revela una organización con flujos de datos críticos que requieren protección robusta, especialmente en áreas como finanzas, I+D y recursos humanos, donde se manejan datos de alta sensibilidad (PII, código fuente, información financiera). La clasificación por colores (rojo/amarillo/verde) en el diagrama de flujo permite visualizar claramente los puntos de mayor riesgo, como el intercambio de datos financieros con clientes o el acceso al código fuente en la nube. Los controles de DLP sugeridos—cifrado de comunicaciones, MFA y políticas de retención—son esenciales para mitigar estos riesgos y alinearse con estándares como el GDPR.

Además, las recomendaciones finales subrayan la importancia de auditar permisos de acceso y capacitar empleados, ya que muchos riesgos derivan de errores humanos o configuraciones inseguras. TechCorp tiene una base sólida en políticas de seguridad (ej. protección de datos y desarrollo ágil), pero debe priorizar la implementación de controles técnicos proactivos y monitoreo continuo. Este enfoque no solo protegerá los activos críticos, sino que también fortalecerá la confianza de clientes y socios en un entorno donde la ciberseguridad es un diferenciador clave.

En resumen: El proyecto identifica vulnerabilidades clave y propone soluciones prácticas para convertir a TechCorp en un referente en gestión segura de datos. 🚀🔐