Secciones

1. Introducción

Este post es la resolución al ejercicio: https://github.com/breatheco-de/Building-and-Securing-a-Network-with-a-DMZ.git

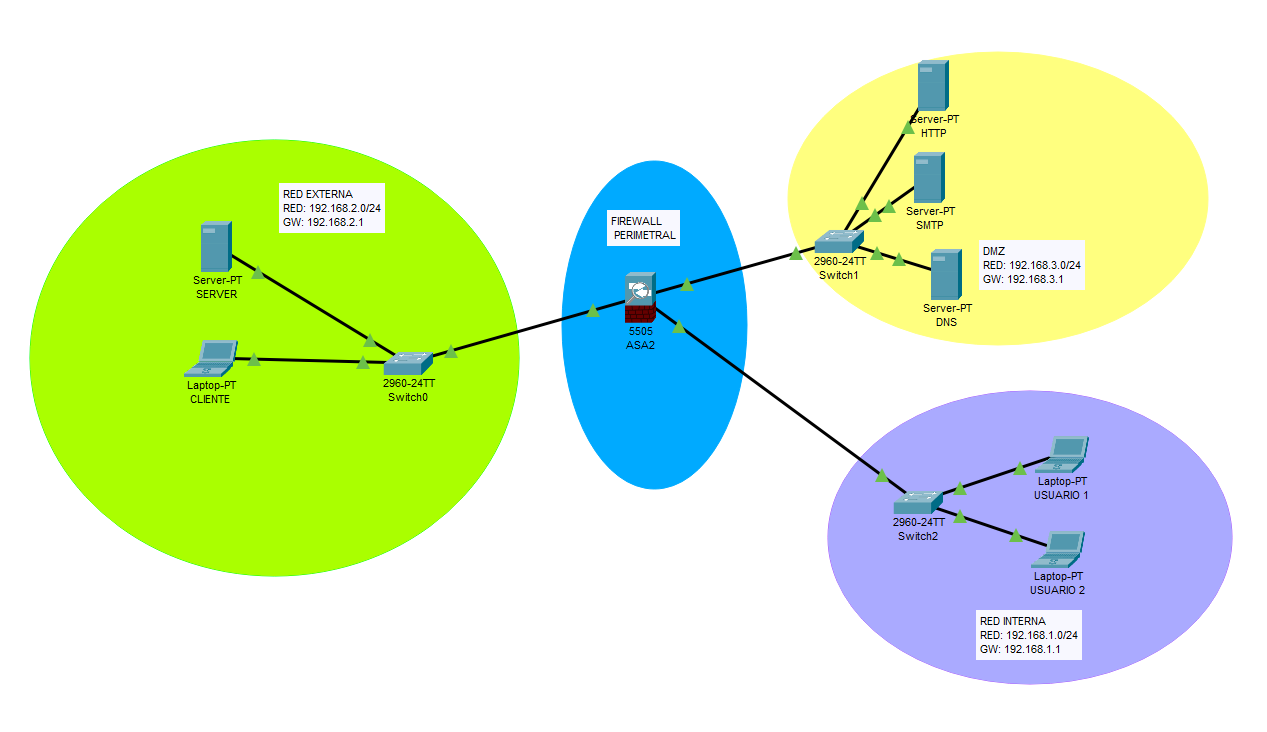

En este ejercicio vamos a crear un entorno de red simulado que incluya una Zona Desmilitarizada (DMZ) con un servidor HTTP, servidor SMTP y servidor DNS, y configuraremos reglas en un firewall para garantizar la seguridad de la red interna frente a la externa.

2. Diseño de Red

Partiremos desde la creación de la red con el siguiente mapa lógico:

3. Configuración inicial del Firewall

3.1 Definiendo las VLANs

Como configuración inicial, definiremos las VLANs para la red Interna, externa y DMZ.

Red Externa:

- 192.168.2.1/24

- Interface ethernet 0/0 VLAN 2

DMZ:

- 192.168.3.1/24

- Interface ethernet 0/1 VLAN 3

Red Interna:

- 192.168.1.1/24

- Interface ethernet 0/2 VLAN 1

3.2 Creando las VLANs

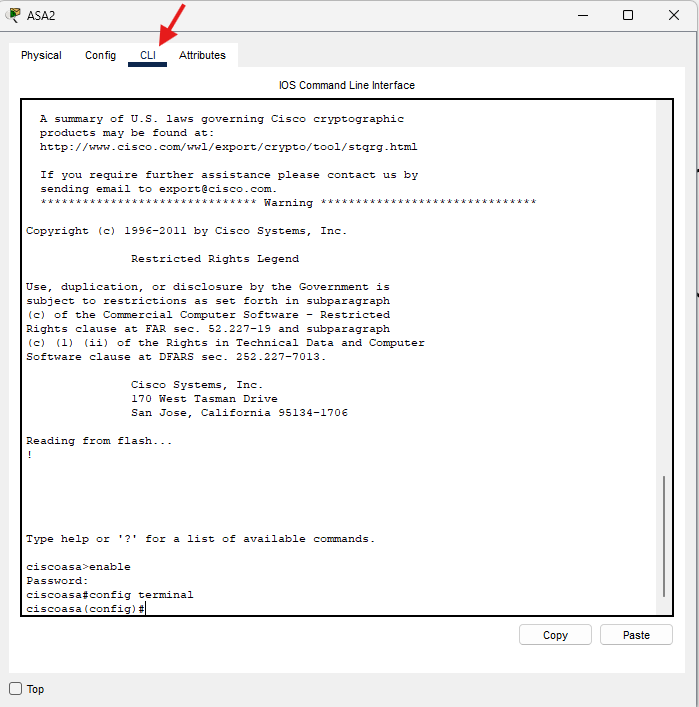

Para ello, haremos doble clic sobre el icono del firewall, y seleccionaremos la pestaña CLI.

Ahora que ya estamos dentro de la terminal de comandos, lo primero es utilizar el comando “config terminal” para entrar al modo configuración, y a continuación escribimos todo lo siguiente:

Para configurar la red Outside:

interface Vlan2

nameif outside

security-level 0

ip address 192.168.2.1 255.255.255.0Para configurar la Red Inside:

interface Vlan1

nameif inside

security-level 100

ip address 192.168.1.1 255.255.255.0Para configurar la red DMZ:

interface Vlan3

no forward interface Vlan1

nameif DMZ

security-level 50

ip address 192.168.3.1 255.255.255.03.3 Asignando las VLANs

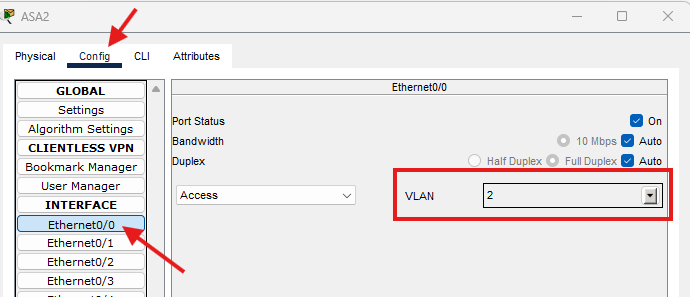

Una vez creadas las 3 VLANs, vamos a la pestaña config, y asignamos las diferentes VLANS a las diferentes interfaces Ethernet.

- Ethernet 0/0 es la VLAN 2

- Ethernet 0/1 es la VLAN 3

- Ethernet 0/2 es la VLAN 1

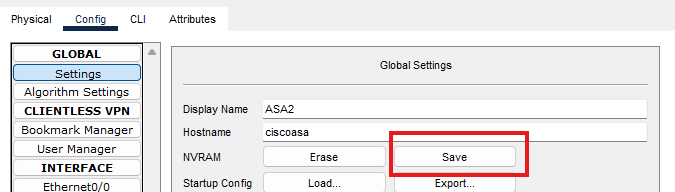

Una vez esté todo configurado, vamos a Settings y hacemos clic en Save NVRAM para guardar toda la configuración.

4. Configuración de la DMZ

4.1 Configuración Servidor HTTP

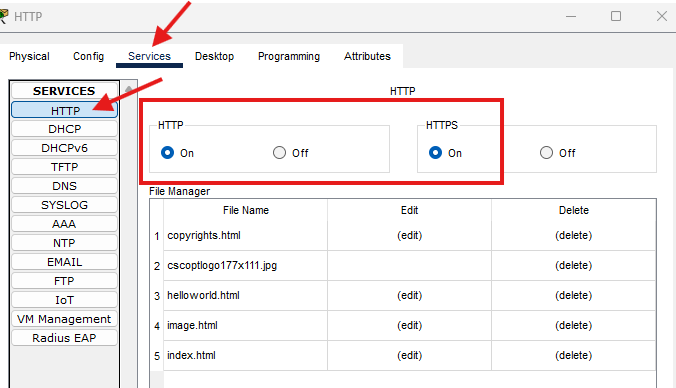

Para configurar el servidor HTTP, hacemos clic sobre el icono del “Server-PT HTTP”, luego nos vamos a la pestaña “Services” y en el servicio HTTP Activamos tanto la opción HTTP como HTTPS.

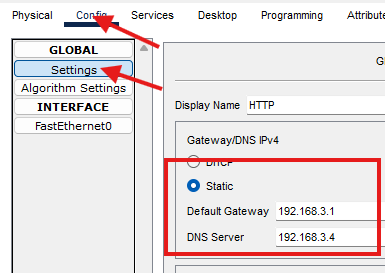

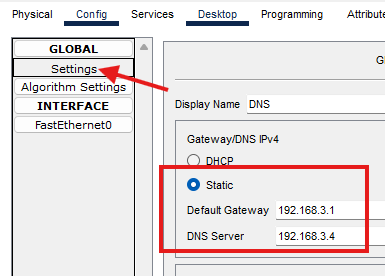

Luego vamos a “Config”, y ahora a “Settings”. Una vez dentro Tenemos que asegurarnos que las opciones IPv4 estén en modo “Static”. En la opción “Default Gateway” asignaremos la Gateway 192.168.3.1 y en “DNS server” añadiremos 192.168.3.4 (esta será la IP que luego asignaremos al servidor DNS).

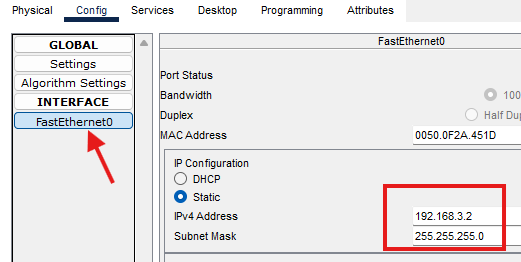

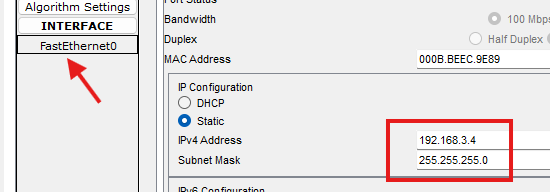

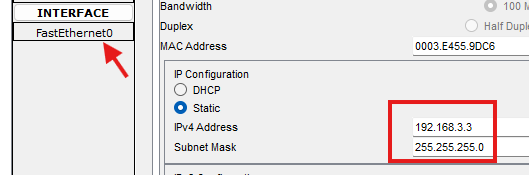

Ahora en la opción “FastEthernet0” Añadimos una IP a este dispositivo, yo añadiré la 192.168.3.2 y la Máscara de subred 255.255.255.0.

4.2 Configuración Servidor DNS

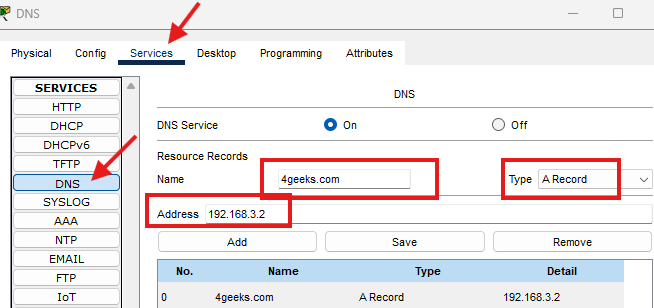

Para configurar el servidor DNS, hacemos clic sobre el icono del “Server-PT DNS”, luego nos vamos a la pestaña “Services” y en el servicio DNS añadimos lo siguiente:

- Name: 4geeks.com

- Type: A Record

- Address: 192.168.3.2 (es la IP del servidor HTTP)

Luego vamos a “Config”, y ahora a “Settings”. Una vez dentro Tenemos que asegurarnos que las opciones IPv4 estén en modo “Static”. En la opción “Default Gateway” asignaremos la Gateway 192.168.3.1 y en “DNS server” añadiremos 192.168.3.4.

Ahora en la opción “FastEthernet0” Añadimos una IP a este dispositivo, yo añadiré la 192.168.3.4 y la Máscara de subred 255.255.255.0.

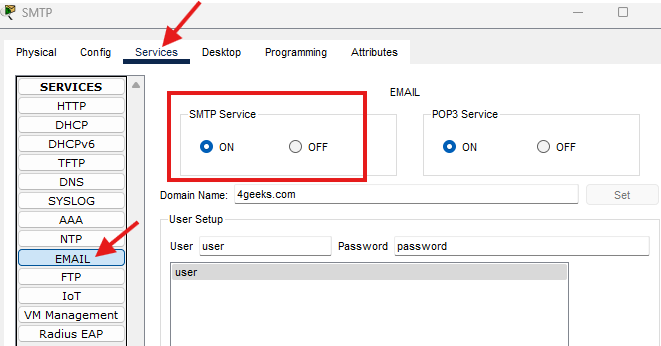

4.3 Configuración Servidor SMTP

Para configurar el servidor SMPT, hacemos clic sobre el icono del “Server-PT SMTP”, luego nos vamos a la pestaña “Services” y en el servicio EMAIL Activamos la opción SMTP. En mi caso también activé POP3, le di el nombre de dominio 4geeks.com y creé un usuario.

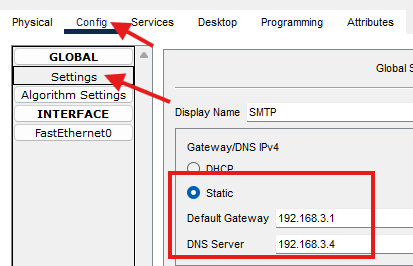

Luego vamos a “Config”, y ahora a “Settings”. Una vez dentro Tenemos que asegurarnos que las opciones IPv4 estén en modo “Static”. En la opción “Default Gateway” asignaremos la Gateway 192.168.3.1 y en “DNS server” añadiremos 192.168.3.4.

Ahora en la opción “FastEthernet0” Añadimos una IP a este dispositivo, yo añadiré la 192.168.3.3 y la Máscara de subred 255.255.255.0.

5. Configurando todos los Dispositivos

Ahora vamos a configurar todos los Dispositivos de Todas las redes. Para ello, vamos a ir uno por uno, y los configuraremos de la siguiente manera

Primero hacemos clic sobre el dispositivo que vayamos a configurar, luego vamos a “Config”, y ahora a “Settings”. Una vez dentro Tenemos que asegurarnos que las opciones IPv4 estén en modo “Static”. En la opción “Default Gateway” asignaremos la Gateway correspondiente a la red a la que pertenece ese dispositivo:

Dispositivos de la Red Externa:

- Gateway: 192.168.2.1

- DNS Server: 192.168.3.4

Dispositivos de la Red Interna:

- Gateway: 192.168.1.1

- DNS Server: 192.168.3.4

Ahora iremos a la opción “FastEthernet0” y Añadimos una IP a este dispositivo.

Si es de la red externa la IP será 192.168.2.X y la Máscara de subred 255.255.255.0.

Si es de la red interna la IP será 192.168.1.X y la Máscara de subred 255.255.255.0.

6. Creando las Reglas del Firewall

A continuación, volveremos al firewall para configurar las diferentes reglas de acceso entre las redes.

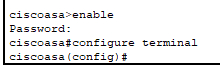

Lo primero será entrar en el modo de configuración, para ello en la CLI escribimos lo siguiente:

enable

configure terminal

6.1 ACL 101

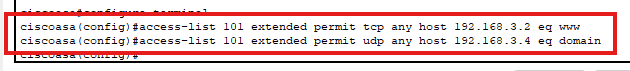

Ahora vamos a Crear la ACL 101 para permitir el tráfico desde cualquier origen (outside) hacia los servidores HTTP y DNS en la DMZ:

access-list 101 extended permit tcp any host 192.168.3.2 eq www

access-list 101 extended permit udp any host 192.168.3.4 eq domain

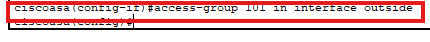

Y ahora Aplicamos esa ACL al tráfico entrante por la VLAN “outside” con el siguiente comando:

access-group 101 in interface outside

6.2 ACL 102

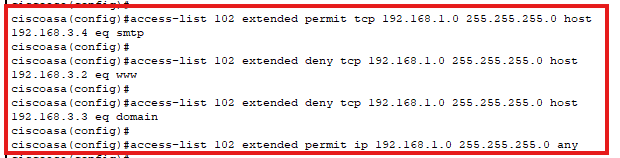

Ahora vamos a Crear la ACL 102 para permitir el tráfico desde la red interna (inside) hacia el servidor SMTP de la DMZ:

access-list 102 extended permit tcp 192.168.1.0 255.255.255.0 host 192.168.3.4 eq smtp

access-list 102 extended deny tcp 192.168.1.0 255.255.255.0 host 192.168.3.2 eq www

access-list 102 extended deny tcp 192.168.1.0 255.255.255.0 host 192.168.3.3 eq domain

access-list 102 extended permit ip 192.168.1.0 255.255.255.0 any

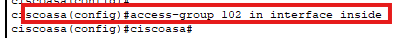

Y ahora Aplicamos esa ACL al tráfico entrante por la VLAN “inside” con el siguiente comando:

access-group 102 in interface inside

7. Conclusión Final

Este ejercicio ofrece una base sólida para entender la implementación de una DMZ y la configuración de un firewall en un entorno controlado. La segmentación de redes (externa, DMZ e interna) junto con las reglas de acceso bien definidas demuestra cómo proteger servicios críticos sin comprometer la seguridad de la red privada. En general, es una excelente práctica para aprender los fundamentos de seguridad en redes.