Secciones

1. Introducción

Este post es la resolución al ejercicio: https://github.com/breatheco-de/data-loss-prevention-dlp-project.git

Este ejercicio se enfoca en la creación e implementación de políticas de seguridad para la Prevención de Pérdida de Datos (DLP) dentro de una organización, aplicando el principio del menor privilegio y asegurando que solo el personal autorizado tenga acceso a datos sensibles.

1.1 Objetivo General:

- Parte 1: Definir y establecer políticas de DLP que ayuden a proteger la información confidencial.

- Parte 2: Implementar medidas específicas, como la restricción del uso de dispositivos USB, para asegurar que las políticas de DLP se apliquen en la práctica.

2. Política de Seguridad DPL

2.1 Introducción al Data Loss Prevention (DLP)

El Data Loss Prevention (DLP) o Prevención de Pérdida de Datos es un conjunto de herramientas, procesos y políticas diseñados para garantizar que la información confidencial o sensible de una organización no sea accedida, utilizada o compartida de manera inapropiada. En un entorno digital donde los datos son uno de los activos más valiosos, el DLP juega un papel crucial en:

- Proteger información sensible como datos financieros, propiedad intelectual e información personal de empleados/clientes

- Cumplir con regulaciones de protección de datos (GDPR, HIPAA, etc.)

- Prevenir fugas accidentales o malintencionadas de información

- Mantener la reputación de la organización y evitar pérdidas económicas

Implementar políticas efectivas de DLP es esencial para cualquier organización que maneje datos críticos, aplicando principios de seguridad como el de menor privilegio para minimizar riesgos.

2.2 Clasificación de Datos

Para implementar efectivamente políticas DLP, primero clasificaremos los datos según su sensibilidad:

|

Categoría |

Descripción |

Ejemplos |

|

Datos Públicos |

Información aprobada para divulgación pública sin restricciones |

Comunicados de prensa, materiales de marketing, información corporativa general |

|

Datos Internos |

Información confidencial para uso interno de la organización |

Manuales internos, políticas de empresa, correos no sensibles |

|

Datos Sensibles |

Información altamente confidencial cuyo acceso debe ser estrictamente controlado |

Datos financieros, información de clientes, propiedad intelectual, contratos |

Todos los documentos y datos deben ser etiquetados según esta clasificación para aplicar las políticas de seguridad adecuadas.

2.3 Acceso y Control (Principio del Menor Privilegio)

Políticas de acceso:

- Asignación de permisos basada en roles:

- Cada empleado tendrá acceso solo a los datos estrictamente necesarios para sus funciones

- Se crearán grupos de acceso según departamentos y responsabilidades

- Proceso de revisión de permisos:

- Revisión trimestral por el equipo de Seguridad de la Información

- Auditoría mensual de accesos a datos sensibles

- Los jefes de departamento serán responsables de solicitar cambios de permisos cuando haya modificaciones en las funciones del personal

- Acceso temporal:

- Para proyectos específicos, se otorgarán accesos temporales con fecha de caducidad automática

- Requerirá aprobación de al menos un nivel directivo

- Control de edición:

- Solo los propietarios designados podrán editar documentos sensibles

- Para datos internos, la edición estará limitada al departamento responsable

- Los datos públicos podrán ser editados por el equipo de Comunicaciones

2.4 Monitoreo y Auditoría

Herramientas y procesos implementados:

- Solución DLP centralizada:

- Implementación de software DLP empresarial (como Symantec DLP, McAfee Total Protection, o Microsoft Purview)

- Monitoreo en tiempo real de transferencias de datos sensibles

- Sistema SIEM:

- Uso de plataforma SIEM (como Splunk o IBM QRadar) para correlacionar eventos de seguridad

- Alertas automáticas por comportamientos anómalos (ej. descargas masivas de datos sensibles)

- Registro de actividades:

- Logs detallados de todos los accesos a datos sensibles

- Registro de intentos fallidos de acceso

- Auditorías programadas:

- Auditorías mensuales automatizadas de accesos

- Revisión semestral manual exhaustiva por parte del equipo de auditoría interna

2.5 Prevención de Filtraciones

Medidas técnicas implementadas:

- Cifrado de datos:

- Cifrado AES-256 para todos los datos sensibles en reposo y en tránsito

- Uso obligatorio de VPN para acceso remoto a datos confidenciales

- Control de transferencias:

- Bloqueo de transferencias de datos sensibles a dispositivos externos

- Restricción de envío de datos sensibles por correo electrónico sin autorización

- Protección perimetral:

- Firewalls con inspección profunda de paquetes (DPI)

- Filtrado de contenido para detectar intentos de envío de información confidencial

- Watermarking digital:

- Marcado de documentos sensibles con información del usuario que los accede

- Disuasión visual de compartir documentos de manera inapropiada

2.6 Educación y Concientización

Programa de capacitación:

- Formación inicial obligatoria:

- Curso sobre políticas DLP para todos los nuevos empleados

- Evaluación de conocimientos antes de otorgar acceso a sistemas

- Capacitaciones periódicas:

- Sesiones trimestrales sobre amenazas actuales y mejores prácticas

- Simulaciones de phishing y pruebas de concienciación

- Material de apoyo:

- Guías rápidas de referencia sobre manejo de datos

- Vídeos instructivos sobre casos comunes de violaciones de datos

- Cultura de seguridad:

- Programa de reconocimiento por reportar posibles vulnerabilidades

- Comunicación constante sobre la importancia de la protección de datos.

3. Implementación de Políticas de Restricción de Dispositivos USB

La segunda parte de este ejercicio consiste en la implementación de políticas de restricción del uso de dispositivos USB. Estas restricciones son esenciales para evitar la filtración de datos confidenciales por medio de dispositivos de almacenamiento removibles. Esta política está directamente vinculada a las políticas de DLP creadas en la primera parte del ejercicio.

3.1 Configuración de una máquina para el acceso a dispositivos USB

⚠ Para llevar a cabo esta práctica y aplicar restricciones de acceso a dispositivos USB, deberemos asegurarnos que la VM que estemos trabajando pueda acceder a los dispositivos USB conectados a tu máquina física (host). Sigue estos pasos:

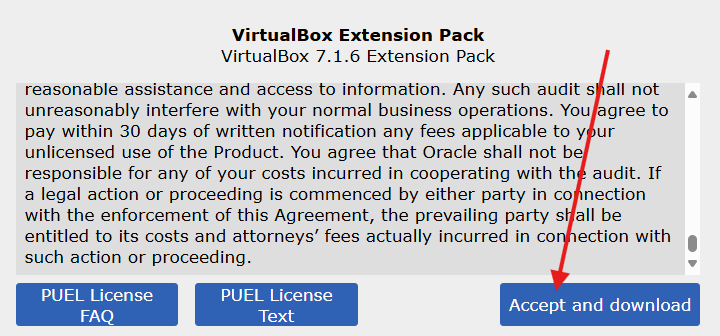

Instalar VirtualBox Extension Pack. Ve al sitio oficial de VirtualBox y descarga el Extension Pack que coincida con la versión instalada.

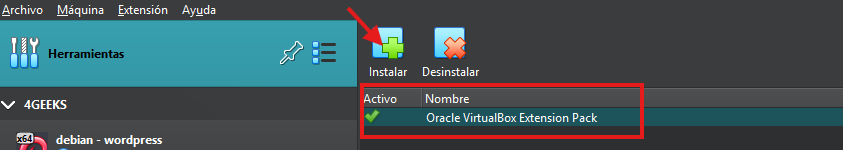

Abre VirtualBox, ve a Archivo >herramientas > Extensiones y selecciona el archivo descargado para instalarlo.

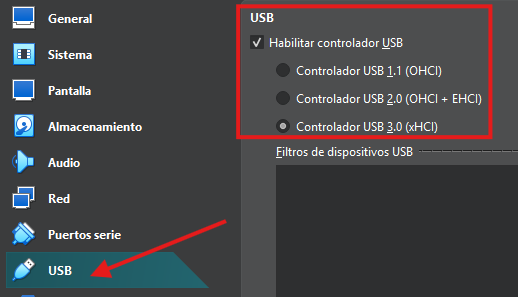

Habilitar Soporte de USB en la VM. Apaga la máquina virtual si está corriendo y selecciona la VM en VirtualBox, haz clic en Configuración > Puertos > USB y activa el Controlador USB 2.0 (EHCI) o Controlador USB 3.0 (xHCI), según el puerto que uses.

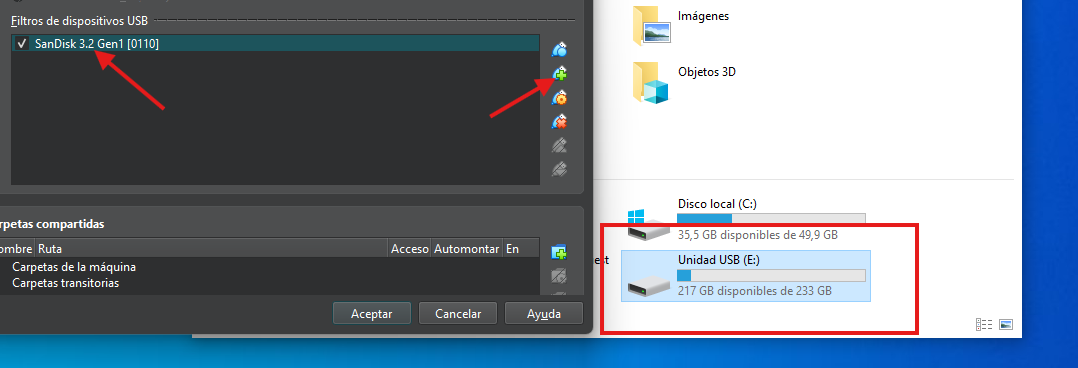

Conecta el dispositivo USB a la VM. Inicia la VM y conecta el dispositivo USB a tu máquina física. En el menú de la VM, selecciona Dispositivos > USB y elige el dispositivo que conectaste. La VM tomará control del USB.

¡Una vez hecho con éxito esto, comencemos!

3.2 Restricción de Dispositivos USB en Windows

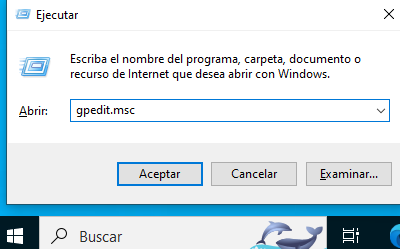

- Abrir el Editor de Políticas de Grupo (Group Policy Editor). Presiona Win + R, escribe gpedit.msc y presiona Enter para abrir el Editor de Políticas de Grupo.

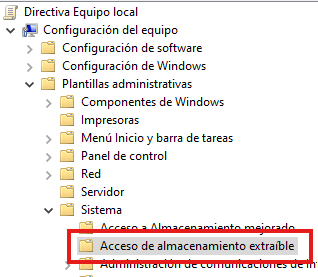

Navegar a las Políticas de Dispositivos Extraibles. Ve a Configuración del equipo > Plantillas administrativas > Sistema > Acceso de almacenamiento extraible.

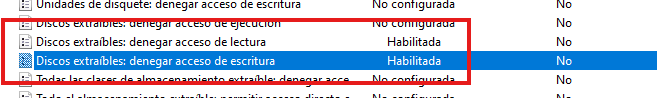

Configurar la Política de Prohibición de Acceso a Dispositivos USB. Activa las siguientes políticas:

- Discos extraíbles: denegar acceso de lectura.

- Discos extraíbles: denegar acceso de escritura.

Esto evitará que los usuarios puedan leer o escribir en dispositivos USB conectados.

Reinicia la máquina virtual para aplicar los cambios.

3.3 Validación y prueba de la restricción de USB

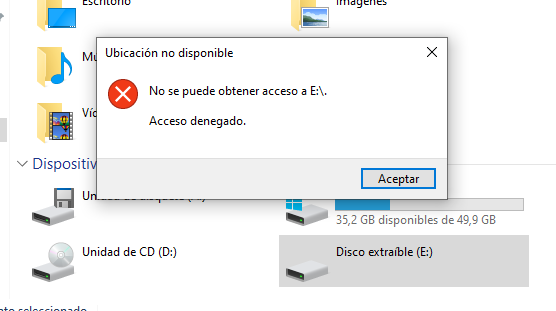

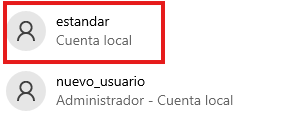

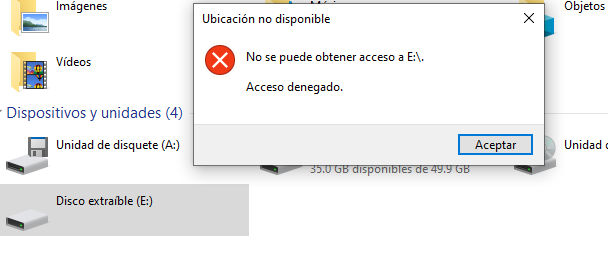

- Prueba la restricción de USB. Conecta un dispositivo USB a la VM e intenta acceder al dispositivo desde una cuenta de usuario estándar (sin privilegios administrativos).

- Verificar la Restricción de Acceso. Si las políticas están correctamente configuradas, los usuarios estándar no podrán acceder al dispositivo USB, y debería aparecer un mensaje indicando la denegación.

3.4 Creación y prueba de un usuario regular

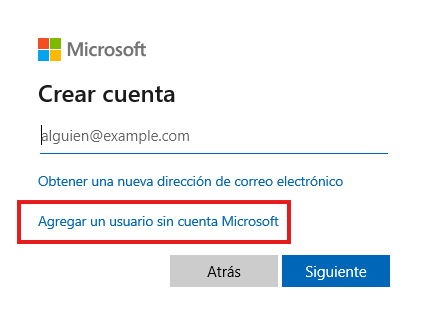

- Crear un nuevo usuario regular en Windows. Abre Configuración (Win + I), ve a Cuentas > Familia y otros usuarios.

- Haz clic en Agregar a otra persona a este equipo y selecciona No tengo la información de inicio de sesión y luego Agregar un usuario sin cuenta de Microsoft.

- Crea el usuario con nombre y contraseña (será un usuario estándar, sin privilegios).

- Prueba la restricción con el usuario regular. Inicia sesión con el nuevo usuario regular y conecta el dispositivo USB para verificar que no tenga acceso debido a las restricciones aplicadas.

4. Conclusión Final

Este proyecto ha permitido establecer un marco robusto para la Prevención de Pérdida de Datos (DLP) mediante la implementación de políticas de seguridad basadas en el principio del menor privilegio y el control estricto de accesos. A través de la clasificación de datos, la asignación de permisos por roles, el monitoreo continuo y la educación del personal, se ha creado un entorno más seguro que minimiza los riesgos de fugas de información. Además, la aplicación de medidas técnicas como el cifrado de datos y la restricción de dispositivos USB refuerza la protección de la información sensible, asegurando que solo el personal autorizado pueda interactuar con ella.

La implementación práctica de restricciones de USB en Windows demostró la importancia de aplicar políticas técnicas concretas para complementar las estrategias de DLP. Al validar estas configuraciones en un entorno controlado, se confirmó su eficacia para prevenir accesos no autorizados a datos confidenciales. En conjunto, este proyecto no solo fortalece la seguridad de la información, sino que también fomenta una cultura organizacional consciente de los riesgos y comprometida con la protección de los activos digitales. La combinación de tecnología, políticas claras y capacitación continua es clave para mantener un entorno seguro y resiliente frente a amenazas internas y externas.