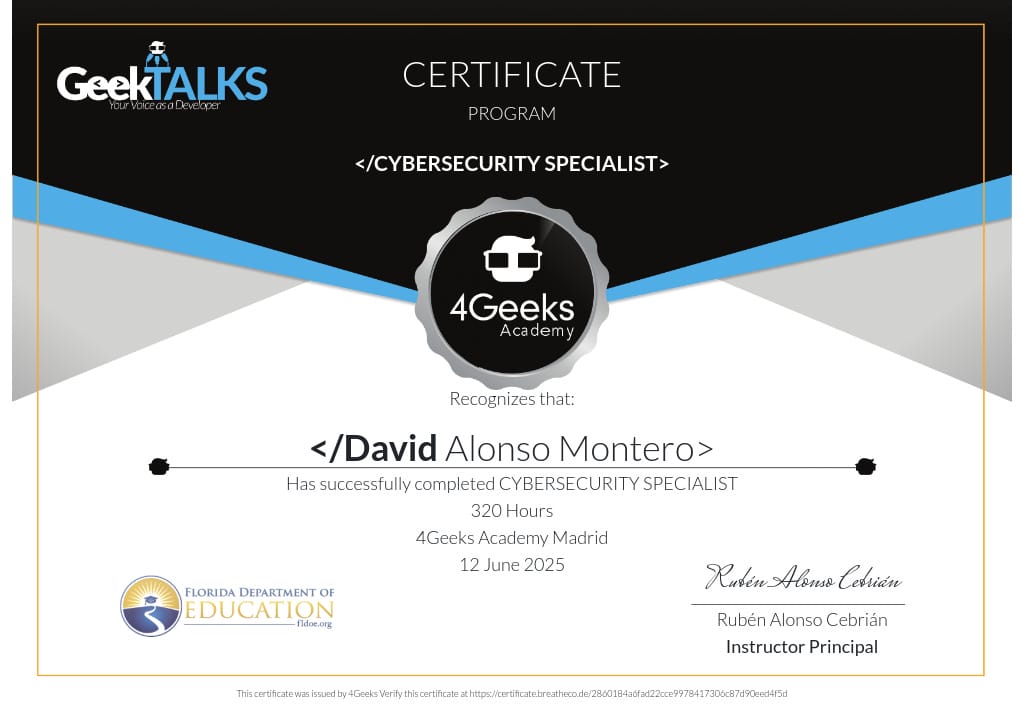

Cybersecurity Specialist – 4Geeks

El titular de esta credencial tiene una amplia comprensión de los principios fundamentales y avanzados de la ciberseguridad, incluyendo protección de redes, administración segura de sistemas Linux y Windows, técnicas de pentesting ofensivo y defensivo, y análisis de inteligencia cibernética. Formado en estándares internacionales como ISO 27001 y NIST, y capacitado en herramientas líderes del sector como Nessus, Nmap, Wireshark y Metasploit, demuestra una preparación práctica y actualizada para anticipar, identificar y mitigar amenazas digitales en entornos complejos. Esta certificación, avalada por expertos como Chema Alonso y reconocida por instituciones educativas internacionales, acredita un perfil altamente competente y comprometido con la seguridad digital.

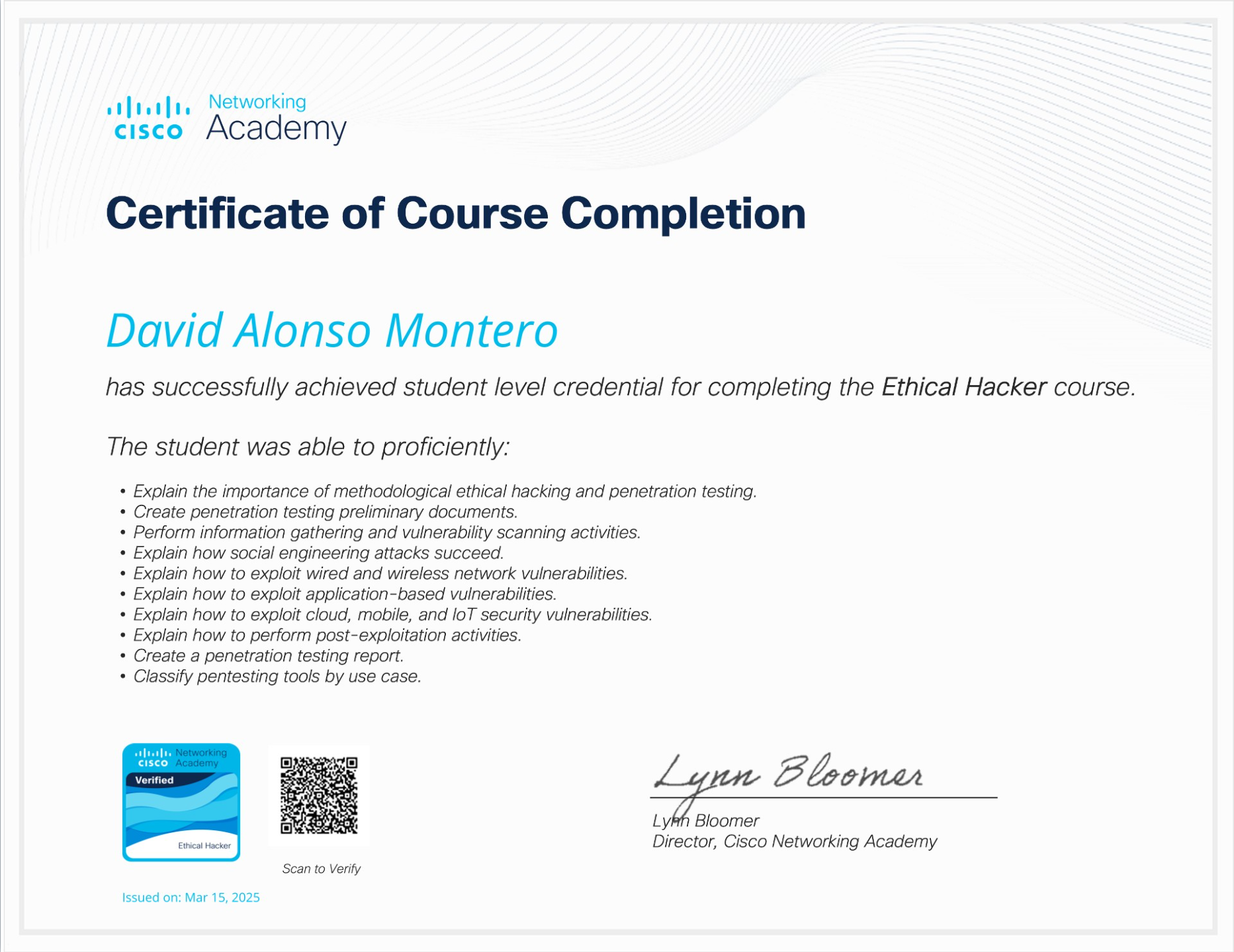

Curso Ethical Hacker – Cisco

El titular de esta credencial tiene una amplia comprensión de los requisitos legales y de cumplimiento y es competente en el arte de determinar el alcance, ejecutar, informar evaluaciones de vulnerabilidad y recomendar estrategias de mitigación. El titular ha completado hasta 34 actividades prácticas utilizando Kali Linux, WebSploit y otras herramientas.

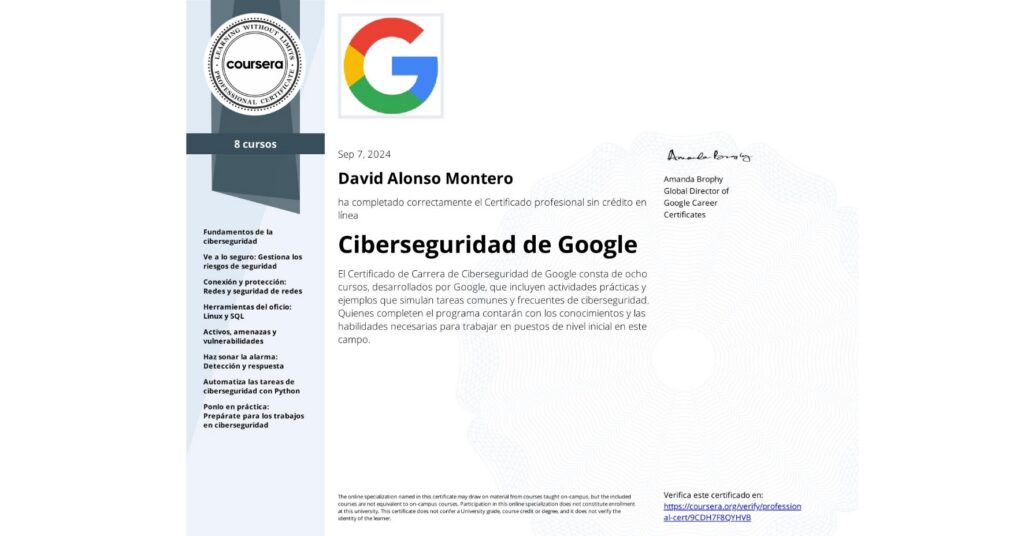

Certificado profesional de Ciberseguridad – Google

El titular de esta credencial tiene una amplia comprensión sobre los principios fundamentales de la ciberseguridad y su aplicación en entornos profesionales. Ha adquirido conocimientos sólidos sobre la identificación de riesgos, amenazas y vulnerabilidades, así como las técnicas más efectivas para mitigarlas. Posee habilidades prácticas en el uso de herramientas de gestión de eventos e información de seguridad (SIEM), sistemas de detección de intrusiones (IDS) y metodologías de protección de redes, dispositivos y datos contra accesos no autorizados.

CURSO OSINT REVOLUTIon- CiberPatrulla

El titular de esta credencial tiene una amplia comprensión sobre la investigación en fuentes abiertas (OSINT), dominando metodologías avanzadas para la recopilación, análisis y transformación de datos públicos en información estratégica. Gracias a su formación en OSINT Revolution, ha adquirido habilidades para utilizar herramientas especializadas, optimizar búsquedas en internet y redes sociales, y aplicar técnicas de ciberinvestigación con precisión y eficacia. Además, cuenta con experiencia en la identificación de patrones digitales, el análisis de imágenes y la elaboración de informes profesionales basados en inteligencia de fuentes abiertas. Su capacidad para trabajar en entornos colaborativos y su enfoque estructurado le permiten abordar investigaciones complejas con eficiencia y seguridad.

CBBH – HackTheBox (En proceso: Tengo la Teoría Y las Máquinas completas al 100% pero me falta apuntarme a examen que son 217,8€)

La certificación HTB Certified Bug Bounty Hunter (HTB CBBH) es una certificación altamente práctica que evalúa las habilidades de los candidatos en la búsqueda de recompensas por errores y en pruebas de penetración de aplicaciones web. Quienes la posean poseerán competencia técnica en los dominios de la búsqueda de recompensas por errores y pruebas de penetración de aplicaciones web a un nivel intermedio. Podrán detectar problemas de seguridad e identificar vías de explotación que podrían no ser inmediatamente evidentes al buscar CVE o PoC de exploits conocidos. También podrán pensar de forma innovadora, encadenar múltiples vulnerabilidades para maximizar su impacto y ayudar a los desarrolladores a remediarlas de forma práctica mediante informes de errores de calidad comercial.

CPTS – HackTheBox (En proceso: Tengo la Teoría y las Máquinas completas al 100% pero me falta apuntarme a examen que son 217,8€)

La certificación HTB Certified Penetration Testing Specialist (HTB CPTS) es una certificación altamente práctica que evalúa las habilidades de los candidatos en pruebas de penetración. Quienes la posean poseerán competencia técnica en hacking ético y pruebas de penetración a un nivel intermedio. Podrán detectar problemas de seguridad e identificar vías de explotación que podrían no ser evidentes a simple vista al buscar CVE o PoC de exploits conocidos. También podrán pensar de forma innovadora, encadenar múltiples vulnerabilidades para maximizar su impacto y ayudar a las organizaciones a remediarlas de forma práctica mediante informes de pentesting de calidad comercial.